— Юрію, скажіть, будь ласка, які виклики сьогодні виникають у забезпеченні кібербезпеки в умовах зростаючої кількості підключених пристроїв?

— Юрію, скажіть, будь ласка, які виклики сьогодні виникають у забезпеченні кібербезпеки в умовах зростаючої кількості підключених пристроїв?— З кожним днем зростає різновид пристроїв, підключених до мережі «Інтернет». Кіберзлочинці не залишають спроб отримати несанкціонований доступ до цих пристроїв для розваги, у шпигунських цілях або з метою отримання прибутку. Тому в більшості випадків це лише питання часу, коли вони знайдуть вразливе місце у вашому гаджеті — побутовому, корпоративному чи загальнодоступному пристрої.

Добре, що розробники програмного забезпечення намагаються вчасно випускати оновлення, які закривають виявлені вразливості. Інше питання — низька кіберграмотність населення (власників пристроїв). А це, зі свого боку, впливає і на встановлення оновлень, і на виявлення фішингових листів, і на зростаючу кількість спроб викрадення даних.

— У ХХІ ст. рахунки в банках мають майже всі фізичні особи, навіть діти. Прогрес змусив зробити керування електронними коштами якомога простішим для користувача: на сьогодні з телефона чи комп’ютера можна робити банківські перекази за лічені секунди. З одного боку, для користувача то є добре. З іншого боку, якщо зловмисник отримує доступ до пристрою користувача, він так само за лічені секунди може переказати всі ваші кошти на інші рахунки. І запевняю, що зробить він це набагато швидше за вас.

Якщо злочинець зламає ваш чайник з WiFi і буде вам кип’ятити воду без вашого відому, то шкода від цього буде лише у вигляді рахунків від постачальника електроенергії (тим більше за новими тарифами). Водночас отримання несанкціонованого доступу до смартфону, з якого, зазвичай, і відбувається керування коштами в інтернет-банкінгу, принесе набагато більше користі злочинцю і горе — власнику рахунку.

І знову банки придумали «незручності» для злочинців: впровадили багатофакторну автентифікацію. Це коли, наприклад, окрім безпосередньої дії в банківському додатку, слід підтвердити свої наміри за допомогою коду, відправленого в СМС. У цьому випадку зловмиснику ще й потрібен цей код, інакше йому не вдасться викрасти кошти.

І ось тут на «допомогу» кіберзлочинцям і приходить фішинг: спосіб виманити потрібні дані з жертви без необхідності зламувати пристрої, впроваджувати свої віруси в користувальницькі пристрої, зчитувати натискання клавіш. Усе набагато простіше: треба зробити так, щоб жертва сама повідомила свій логін-пароль з інтернет-банкінгу чи дані платіжної карти та ще й код з СМС для підтвердження операції. Ви не уявляєте — це дійсно працює! Звісно, зловмисник при цьому дуже майстерно задурює голову людині, представляючись, наприклад, по телефону «службою безпеки вашого банку», повідомляють «…ми помітили підозрілу активність по вашому рахунку, задля безпеки ми заблокували вашу картку; щоб її розблокувати необхідно пройти верифікацію, для цього назвіть…» і… люди з радістю називають усе, що питає «вовк в овечій шкурі».

Або повідомлення в месенджерах з невідомого номера з аналогічним «залякуванням» заблокованою картою і пропозицією розблокувати її, пройшовши верифікацію за посиланням sbu.bank.security.cyou/ua.

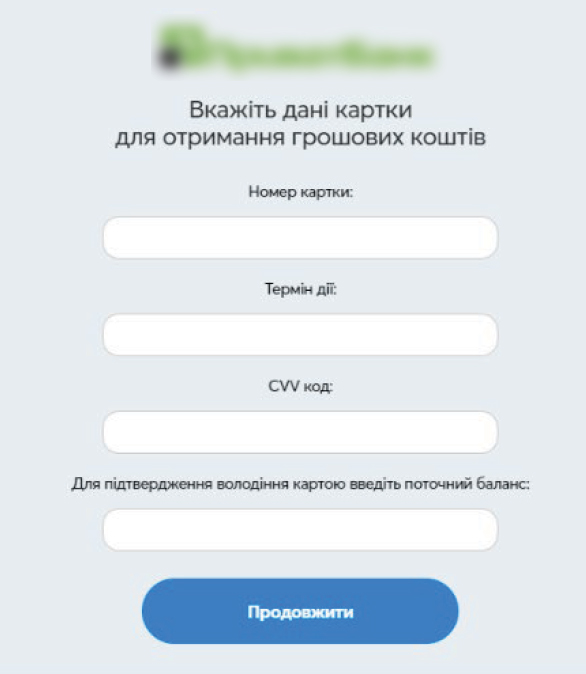

Уникнути подібного можна надзвичайно просто, як би банально це не звучало: не повідомляти код з СМС третім особам (зазвичай у подібних СМС так і написано), ніколи не повідомляти CVV-код зі зворотної сторони платіжної картки, не переходити за посиланнями з СМС, а якщо навіть і перейшли, то ніколи не вводити деталі своєї платіжної картки «з метою підтвердження, що ви дійсно є власником рахунку» чи, моє найулюбленіше, «для отримання грошових коштів від UNICEF/NATO/Червоного хреста»:

Уникнути подібного можна надзвичайно просто, як би банально це не звучало: не повідомляти код з СМС третім особам (зазвичай у подібних СМС так і написано), ніколи не повідомляти CVV-код зі зворотної сторони платіжної картки, не переходити за посиланнями з СМС, а якщо навіть і перейшли, то ніколи не вводити деталі своєї платіжної картки «з метою підтвердження, що ви дійсно є власником рахунку» чи, моє найулюбленіше, «для отримання грошових коштів від UNICEF/NATO/Червоного хреста»:

Якщо людина «просунута» і геть не довіряє стороннім ресурсам, то зловмисники використовують інші способи: розсилають навмання через месенджери прохання «підписати петицію» чи «проголосувати за дитину в конкурсі» з посиланнями на геть не офіційні сайти, а сайти саме зловмисників, де жертву просять авторизуватися, надавши номер телефону і пароль, який приходить через СМС. Тільки після такої «авторизації» людина втрачає свій акаунт, його просто крадуть, і вже з нього всім контактам жертви розсилають ті ж самі повідомлення. І тоді виходить, що мене просить «проголосувати за дитину» не стороння особа, а моя знайома!

Чи ще краще: ця ж «знайома» пише, що терміново потрібні гроші й надає сторонній номер картки, куди їх слід перерахувати. У цьому випадку ніколи не перераховуйте кошти доти, доки ви голосом не почуєте від «знайомої», що вона дійсно їх потребує. Краще в такому випадку зателефонуйте відправнику повідомлення і перепитайте в потребі в коштах.

— Фішингове посилання виявити можна самому — це не ракетобудування.

Основні маркери:

а) відсутність персоналізованого привітання;

б) орфографічні помилки в тексті;

в) спонукає людину до поспішних дій або викликає паніку, тобто в листі вказується терміновість якоїсь дії й обов’язково — погроза наслідками. Наприклад, «терміново до 18:00 оновіть свої облікові дані, щоб не втратити доступ до корпоративної пошти»;

г) підозрілі посилання. Чому «підозріле»: уважно дивимося на посилання, а особливо на домен — перші символи в зворотному напрямку з кінця, або від першого символу «слеш» (/). Наприклад: Національний банк України має сайт https://bank.gov.ua/ і, як і всі державні офіційні сайти, закінчується на gov.ua — це офіційне джерело. Зловмисники можуть навіть повністю скопіювати вигляд цього сайту, а ось адресу — ні, тому вони зроблять її дуже схожою з розрахунку не неуважність людини: https://natsionalniy.bank.ua.org — це підробка. Звісно ж, людина може не знати всі офіційні джерела, тому краще переходити не за посиланнями в повідомленнях, а відкрити пошукову систему і вже там шукати той самий Національний банк України. Потім порівняти адресу сайту з пошуку з адресою сайту в повідомленні: якщо є різниця навіть в один символ — ігноруйте повідомлення.

— Так, такі сайти існують. Наприклад, EMA — Асоціація ЄМА, де, до речі, є гарні приклади шахрайських сайтів: і зовнішній вигляд, і підробні адреси сайтів.

— Так, можуть, оскільки в них можлива наявність інтегрованих рядків програмного коду або команд (макросів) чи посилань на шахрайські сайти, тому загальна рекомендація: не завантажувати і не відкривати файли від невідомих відправників, тим більше, якщо це повідомлення про виграш/спадщину, деталі транзакції на мільйон доларів на ваше ім’я, яку «заморожено», оформлення замовлення/доставки чи інші заманливі пропозиції, лише б ви відкрили вкладення.

— Мабуть, найгірший сценарій для адміна, це коли працівник компанії, перейшовши за небезпечним посиланням, завантажить собі на корпоративний комп’ютер сторонній шкідливий код (вірус). Це може бути вірус-шифрувальник, який зашифрує жорсткі диски користувальницьких робочих станцій і серверів (згадаємо 27 червня 2017 р.), або цей вірус може надати зловмиснику повний доступ до корпоративної мережі компанії, що призведе до колосальних збитків для неї. Тому дуже важливо, щоб кожен співробітник усвідомлював важливість своїх дій і був «кіберпідкованим».

— По-перше, перехід у «хмари» (захист від програм-шифрувальників): більше людина не підв’язана під пристрій, є доступ до даних з будь-якого місця після, авжеж, авторизації. По-друге, впровадження багатофакторної автентифікації, якщо це ще не зроблено. Це значно знизить ризики втрати облікових даних. Далі — постійне оновлення програмного забезпечення й операційних систем. Дуже часто виробнику відомо про вразливість, він випускає оновлення, яке закриває її, але люди ігнорують цей важливий крок і стають жертвами кібершахраїв. Також періодичний аудит обладнання на наявність вразливостей і оновлення програмного забезпечення (software та firmware).

Останнє і дуже важливе — навчання працівників. Слід проводити періодичні тренінги з кібербезпеки, наводити можливі види атак, навчити критично мислити й аналізувати текст повідомлень чи електронних листів. Одного дня це може врятувати всю корпоративну інфраструктуру.

— Наразі існують так звані «сканери вразливостей» — програмне чи апаратне забезпечення, яке виконує сканування локальної мережі та всіх пристроїв у ній, і на виході ви отримуєте звіт з відомими (на сьогодні) вразливостями у вашій корпоративній мережі, а також навіть рекомендації, як їх усунути.

Інший інноваційний підхід, можливо, на основі штучного інтелекту, мені поки не відомий, але вважаю, що це рішення було б у попиті.

— Краще навчанням займаються вузькоспеціалізовані компанії, що надають доступ до інтерактивного курсу з кібербезпеки, який дійсно відбуватиметься в цікавій формі для працівників і буде корисним. Особисто в нашій компанії працівники проходили подібний курс декілька разів, навіть усією родиною — такі знання мають бути з дитинства в нашому сучасному кібернебезпечному світі. А далі можна замовити «фішинговий тест»: працівникам періодично приходитимуть різні повідомлення з начебто «фішинговими» посиланнями: якщо працівник клікає на нього, керівництво отримує звіт, хто з працівників є потенційною жертвою злочинців, оскільки не розпізнав підозріле посилання.

— Якщо є хоч якісь підозри щодо змісту, який ви отримали, раджу звертатися до IT-відділу вашої компанії. Якщо ж такої можливості немає, а підозри є, то краще не відкривати посилання, ніж стати жертвою шахраїв.

Будьте пильними і критично аналізуйте отриману інформацію!

— Юрію, дякуємо за змістовні відповіді, сподіваємося, що це буде корисним і допоможе нашим читачам не стати жертвами кібершахраїв та не наразити на небезпеку корпоративні мережі компаній, в яких вони працюють.

Коментарі

Коментарі до цього матеріалу відсутні. Прокоментуйте першим